‘1200만명 정보 유출’ 왜 KT만 뚫렸나

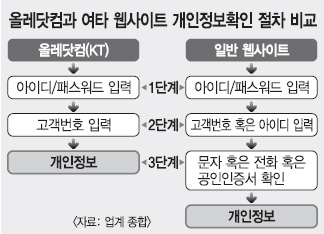

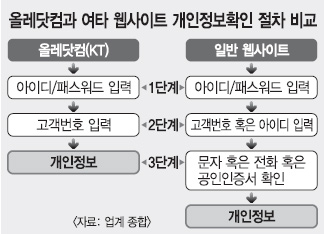

SKT와 LGU+는 고객 정보 홈페이지에서 아이디와 패스워드를 넣고 로그인을 하면 본 서버에 있는 데이터 중 당사자와 관련된 데이터만 링크되도록 했다. 하지만 KT 올레닷컴에 로그인을 하면 다른 모든 고객의 개인 정보까지 통째로 링크된다. 또 로그인 이후 개인 정보에 접근하려면 SKT나 LGU+에서는 문자나 전화, 공인인증서 등을 통해 2차 신분 확인을 거쳐야 하지만 KT는 그런 절차를 생략했다. 고객 번호 9자리만 넣고 돌리면 곧바로 개인 정보를 확인할 수 있도록 했다. 고객 번호를 실수로 잘못 입력하면 다른 고객의 정보를 볼 수 있을 정도로 시스템 보안이 취약했던 것으로 드러났다.

특히 KT는 고객 정보를 입력할 때 데이터 필드 마스킹 등의 기본적인 보호장치도 활용하지 않은 것으로 확인됐다. 데이터 필드 마스킹은 특수문자를 이용해 자신이 입력하는 문자나 숫자가 안 보이도록 하는 장치다.

보안 전문가들은 “홈페이지 서버는 시스템적으로 해커를 100% 막기는 어렵다”고 말한다. 그렇게 때문에 고객 개인 정보는 전산시스템에 별도로 보관한다. 홈페이지는 단순히 인증을 위한 형태로만 운영하고 있다. 전산시스템에 접속해도 인증한 것만 고객 정보 열람이 가능하기 때문에 한꺼번에 빠져나가는 일은 거의 없다.

더구나 2년 전 고객 정보 유출 사고 뒤 KT 표현명 사장이 “최고의 보안시스템을 구축하겠다”고 했으나 구두 선에서 그쳤다. 이 부분에 대한 수사가 이뤄져야 할 것으로 보인다. 정상적인 회사라면, 더더욱 당시 사고가 발생했던 KT 측이라면 보안정책팀이 실질적으로 허술한 부분을 모를 리 없었을 것이라는 게 업계의 진단이다. ‘어느 부분에 문제가 있는지’ ‘어느 정도 수준인지’를 재점검해 보안이 뚫리지 않도록 변경했어야 했다. 이는 말로만 했지, 실행은 안 했다는 근거가 된다.

특히 해커가 1년 동안 고객 정보를 빼내 가는데도 트래픽 체크가 안 됐다는 점은 보안 수준 문제를 넘어 황당하기 짝이 없는 일이다. 해커가 들어오면 시스템적으로 바로 인지해야 한다. 그래야 자체 조사를 하든 수사를 의뢰하든 할 수 있다. SKT나 LGU+의 경우엔 한 사람이 여러 명의 정보를 확인하면 보안담당자에게 경고가 전달되도록 시스템이 설계돼 있다.

김양진 기자 ky0295@seoul.co.kr

2014-03-08 6면

![삶이 X같아도, 지지고 볶아도 ‘가족은 나의 힘’[OTT 언박싱]](https://img.seoul.co.kr/img/upload//2024/02/16/SSC_20240216012138_N.jpg)